中古で購入したWatchGuard Firebox にVPNの設定を行います。

今回設定するVPNは、サブスクリプションライセンスが無くても5台までの同時接続が出来る「IPSec」を使用します。

iPhoneを使ってVPN接続する場合は「L2TP/IPSec」が一般的ですが、サブスクリプション ライセンスが無いFireboxは同時接続台数が1台となり不便です。

そこで、5台まで同時接続が可能な「IPSec」を使うための設定方法をご紹介致します。

5台あればご家族がいるご家庭や、SOHOで活用できると思います。

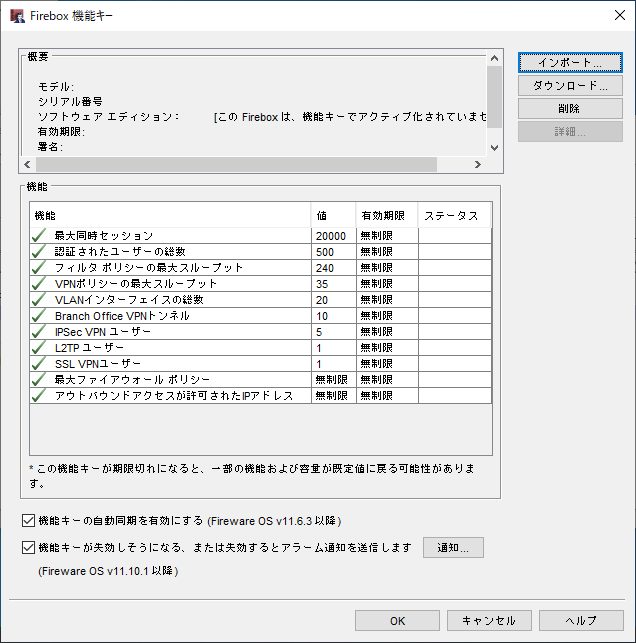

サブスクリプションライセンスが無い場合のFireboxが利用できる機能一覧です。

■前提条件

・本サイトの「00-中古のWatchGuard Fireboxを使う (解説編)」から「06-中古のWatchGuard Fireboxを使う (Dynu.com編)」まで実施している、またはこれに相当する設定が終わっているFireboxを運用している方を対象としています。

・ドメイン名を持っている、またはDDNSサービスのドメインを持っている

VPN接続するためには、「hogehoge.ddns.com」の様なドメインを使って、外のインターネット回線からFireboxにログインする必要があります。

まだ取得していない場合は、「06-中古のWatchGuard Fireboxを使う (DDNS:Dynu.com編)」こちらの手順を実施してDDNSサービスの登録を実施して下さい。

それではFierboxのVPN設定を開始します

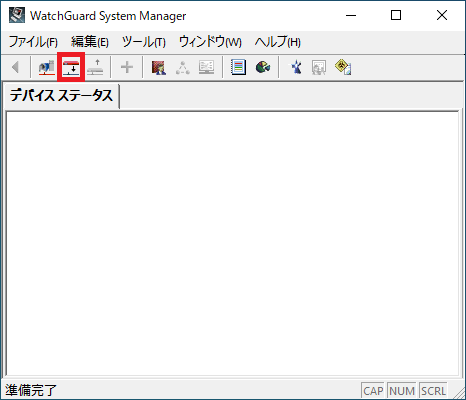

1.WSMの「デバイスに接続」をクリックします。

=>WSMを起動していない場合は、Windowsのスタートメニューを開き、「WatchGuard System Manager」を起動します。

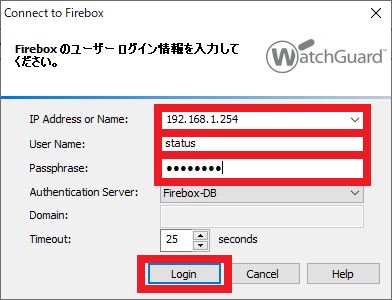

2.Fireboxの「IPアドレス」と、「status」ユーザーのパスワードを入力し、【Login】をクリックします。

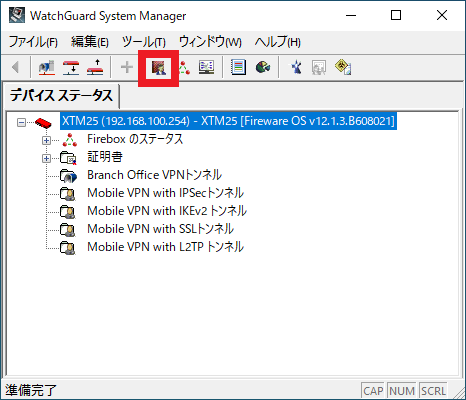

3.ポリシーマネージャーをクリックします。

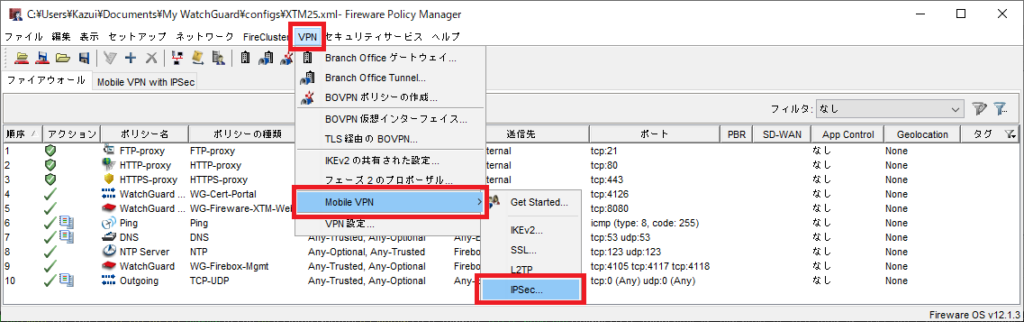

4.「VPN」−「Mobile VPN」−「IPSec」を選択します。

5.【追加】をクリックします。

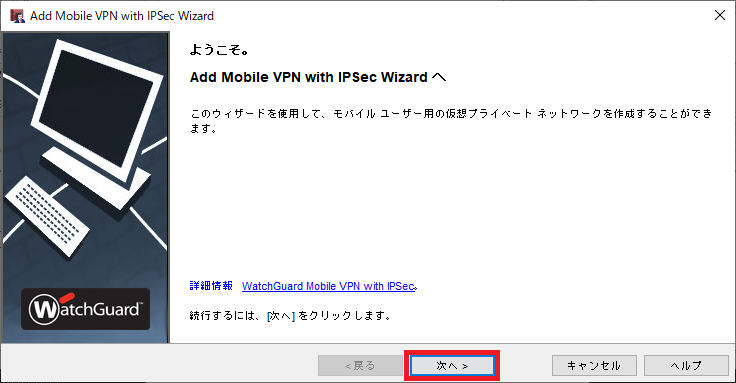

6.【次へ】をクリックします。

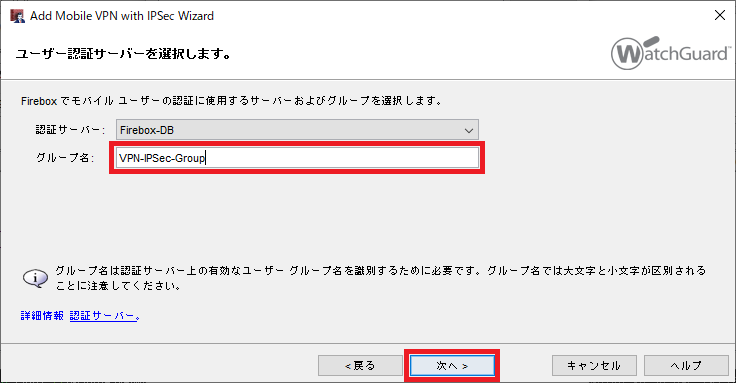

7.「グループ名」に任意の名前を入力し、【次へ】をクリックします。

=>この「グループ名」は、後でFirewall設定する際に必要となります。

これはVPNを利用してアクセスして来たデータの「別名」(アクセス元となるiPhoneからのデータのAliase[別名]として利用します)となるため、わかり易い名前にして下さい。

ここでは例として、「VPN-IPSec-Group」としています。

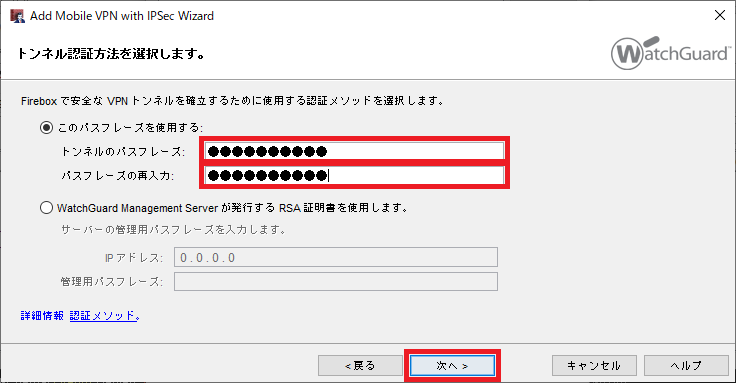

8.「トンネルのパスフレーズ」を入力し、【次へ】をクリックします。

=>「トンネルのパスフレーズ」は、システムやアプリケーションによって呼び名が異なり、事前共有キーと呼ばれることが多い文字列です。

ここでは例として、「WatchGuard-IPSec-VPN」としています。

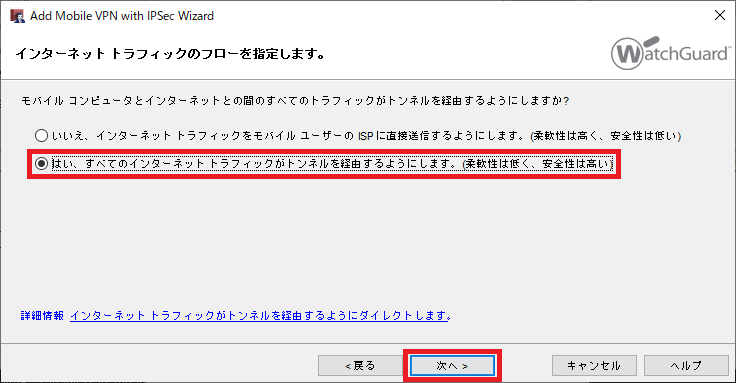

9.「はい、すべてのインターネット トラフィックがトンネルを経由するようにします。(柔軟性は低く、安全性は高い)」を選択し、【次へ】をクリックします。

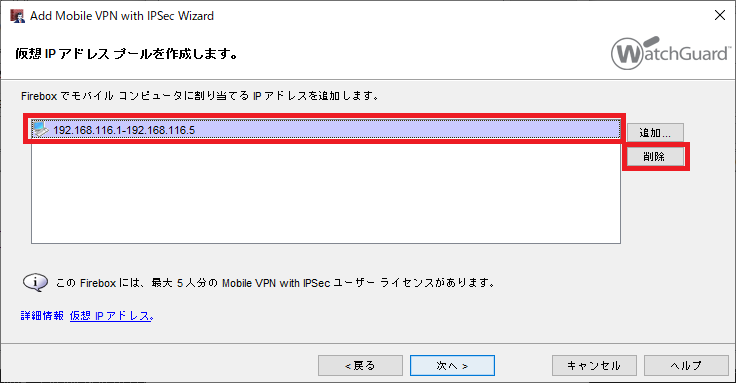

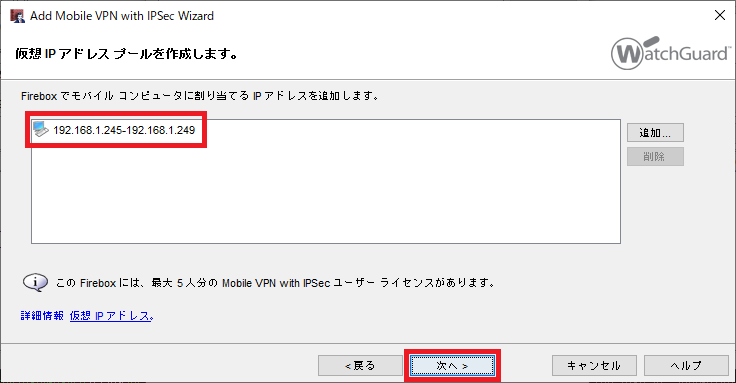

10.デフォルトのアドレスプール「192.168.116.1-192.168.116.5」を選択し、【削除】をクリックします。

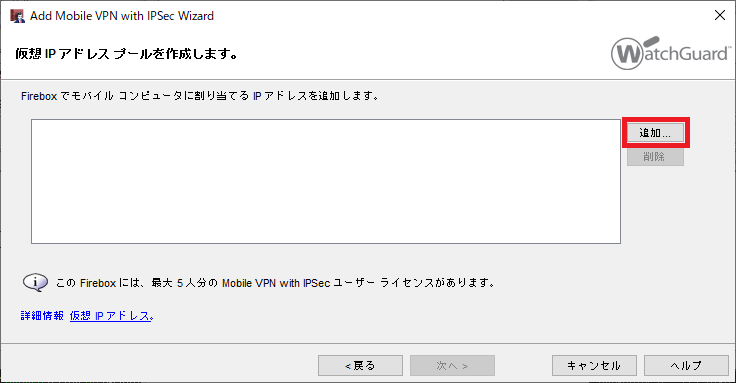

11.【追加】をクリックします。

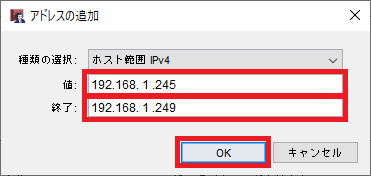

12.ホスト範囲 IPv4の「値」、「終了」を入力し、【OK】をクリックします。

=>サブスクリプションライセンスが無いFireboxの場合は、最大5台まで同時にIPSec接続を開始できるため、最小数である5個のIPアドレスを配布できるように設定します。

ここでは例として、「192.168.1.245」から、「192.168.1.249」までの5個をVPN接続したクライアントへ配布する設定としています。

13.入力したIPアドレスが表示していることを確認し、【次へ】をクリックします。

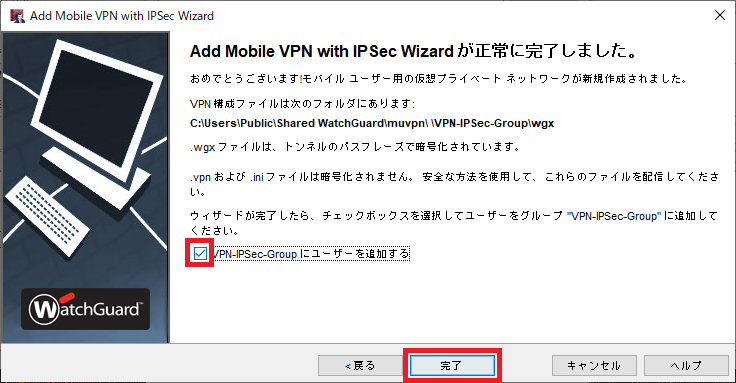

14.「(手順7で入力したグループ名)」にチェックを付け、【完了】をクリックします。

=>例として手順7で入力したグループ名は、「VPN-IPSec-Group」だったため、この手順では、以下の画像の通りになっています。

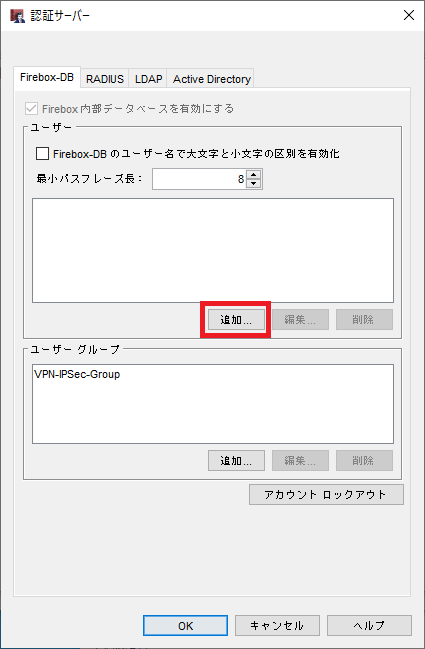

15.【追加】をクリックします。

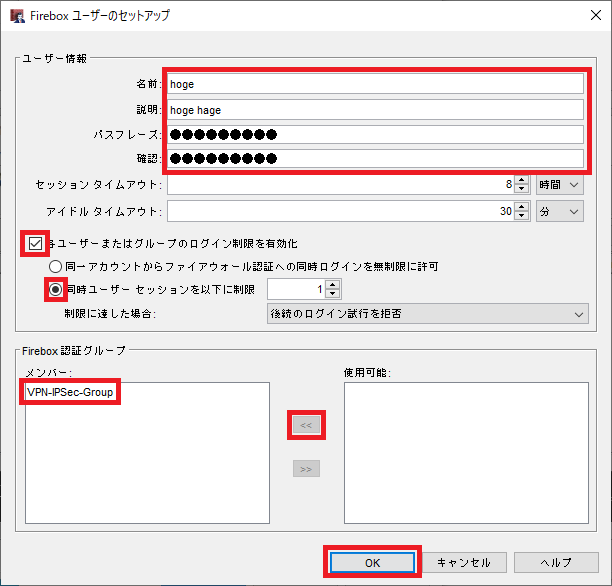

16.「名前」、「説明」、「パスフレーズ」を入力し、「各ユーザーまたはグループのログイン制限を有効化」と、「同時ユーザーセッションを以下に制限」をチェックする。

「使用可能」に表示している「(手順7で入力したグループ名)」を選択し、【<<】をクリック後、【OK】をクリックします。

=>以下は入力例です。

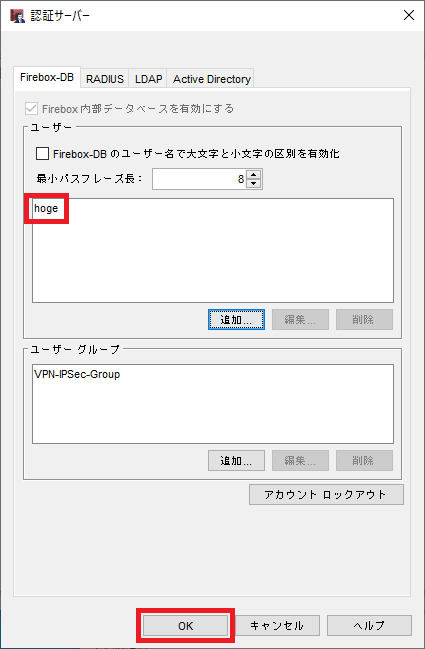

17.「ユーザー」に作成したユーザー名が表示していることを確認し、【OK】をクリックします。

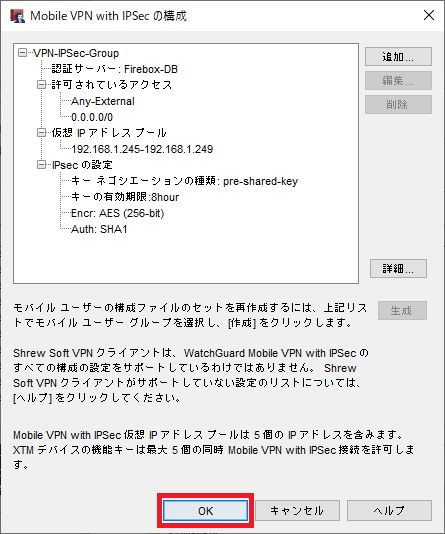

18.【OK】をクリックします。

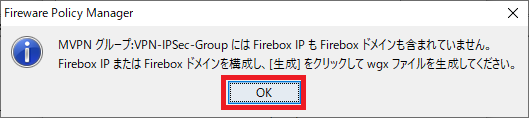

=>以下のメッセージは、WatchGuardが影響するモバイルVPNクライアントを利用する際に、この設定を「wgx」というファイルに書き出すことを意味しています。

この「wgx」をVPNクライアントにインポートすることでVPN接続するためのクライアント設定が不要となる機能です。

今回はこの機能を利用しませんので、無視して進めます。

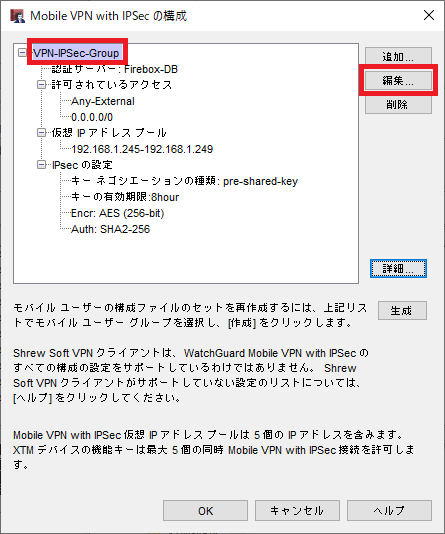

19.「(手順7で入力したグループ名)」を選択し、【編集】をクリックします。

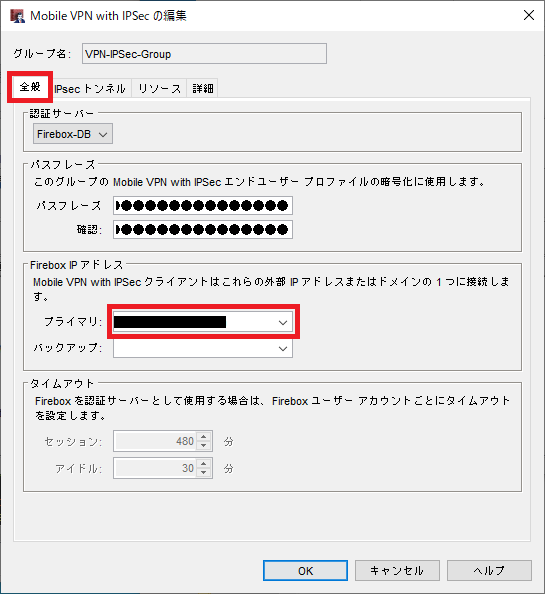

20.「全般」タブを選択し、「Firebox IP アドレス」に外部からFireboxにアクセス出来るドメイン名を入力します。

=>例として「06-中古のWatchGuard Fireboxを使う (DDNS:Dynu.com編)」で作成したドメインを入力します。

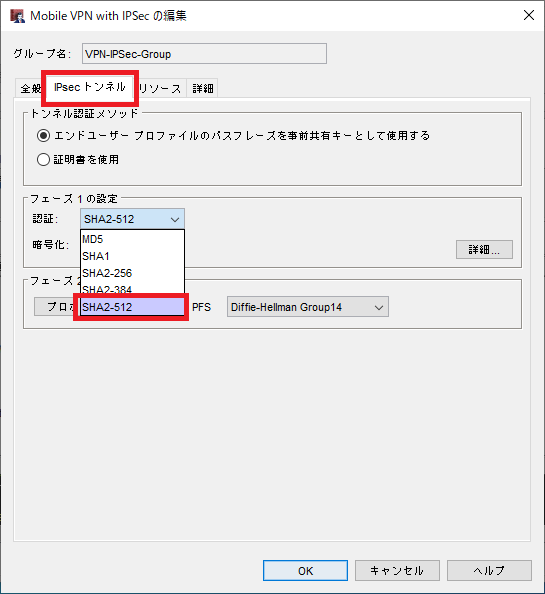

21.「IPsec トンネル」タブを選択します。

「フェーズ 1 の設定」リストから「SHA2-512」を選択します。

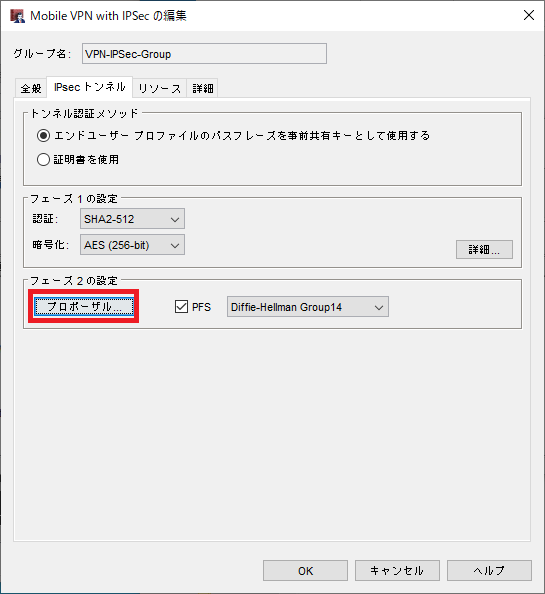

22.【プロポーザル】をクリックします。

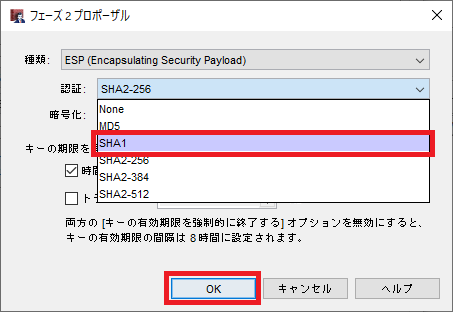

23.「認証」リストから「SHA1」を選択し、【OK】をクリックします。

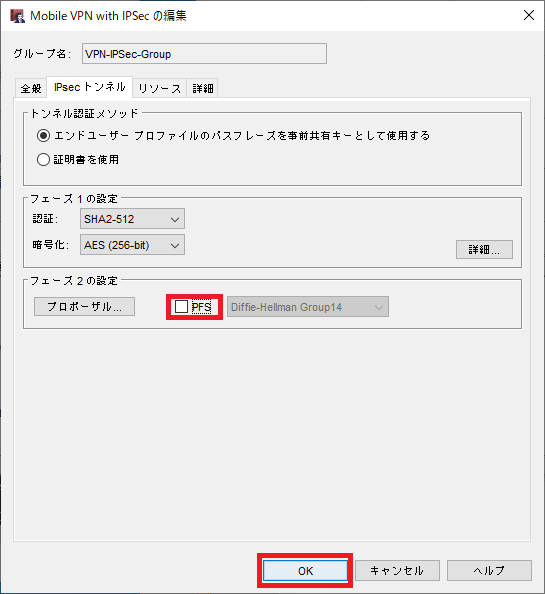

24.「PFS」のチェックを外し、【OK】をクリックします。

25.設定内容を確認し、【OK】をクリックします。

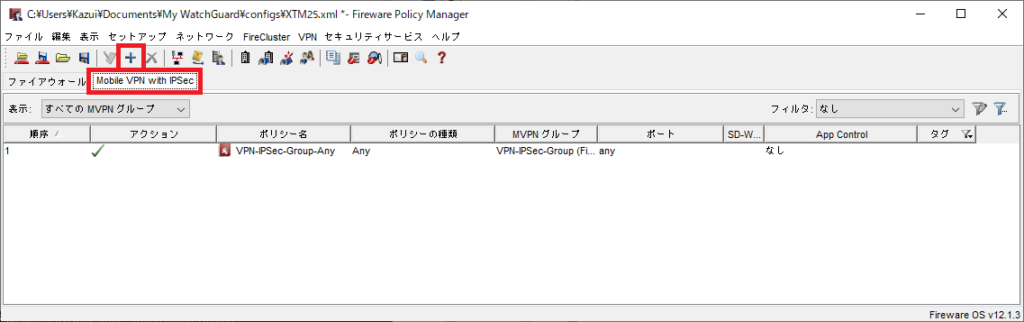

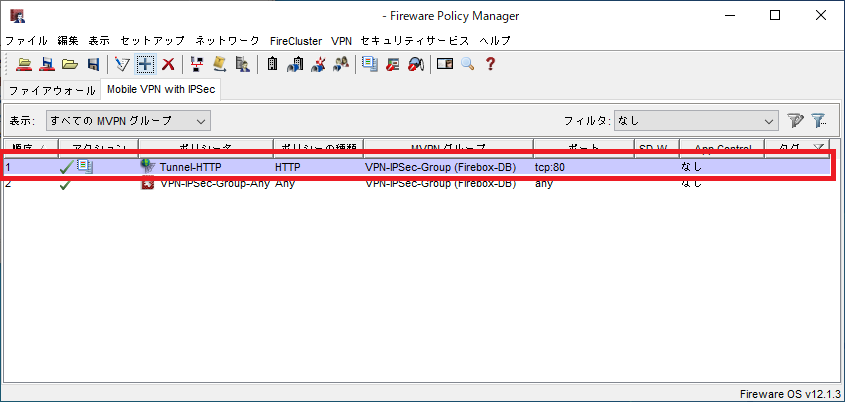

26.Policy Managerの「Mobile VPN with IPSec」を選択し、「+」をクリックします。

=>この手順は、以下に記載するプロトコルの数だけ実施します。

・HTTP

・HTTPS

・DNS

・NTP

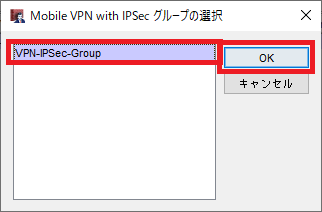

27.「(手順7で入力したグループ名)」を選択し、【OK】をクリックします。

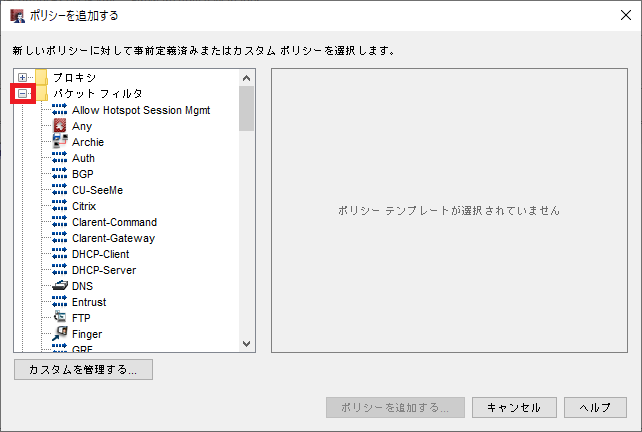

28.「パケット フィルタ」の左にある「+」をクリックし、「パケット フィルタ」の内容を展開します。

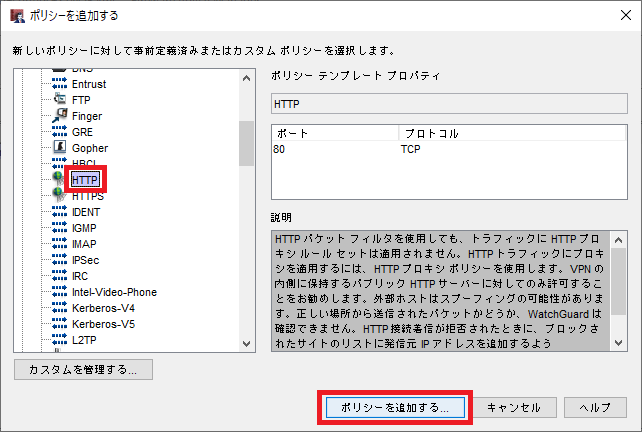

29.追加するプロトコルを選択し、【ポリシーを追加する】をクリックします。

=>例として「HTTP」を指定します。

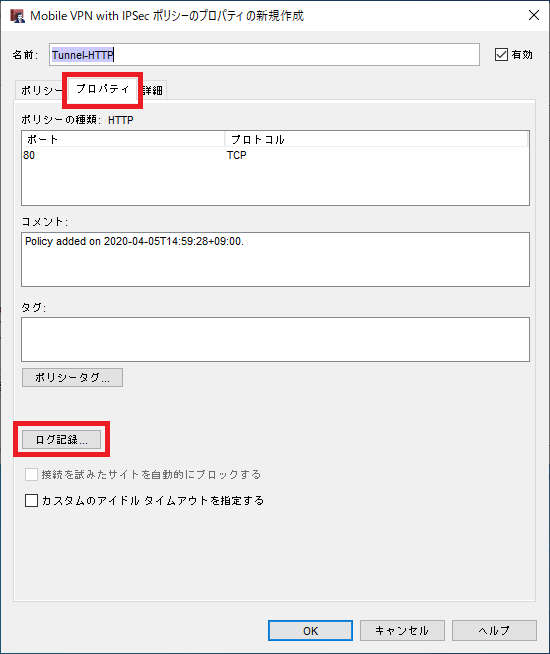

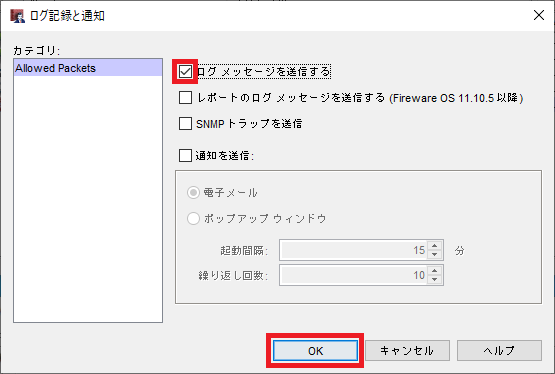

30.「プロパティ」タブを選択し、【ログ記録】をクリックします。

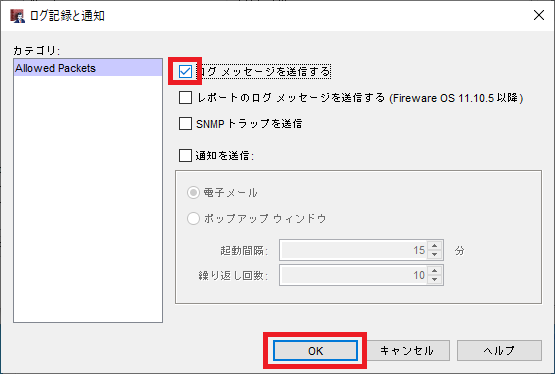

31.「ログメッセージを送信する」にチェックを付け、【OK】をクリックします。

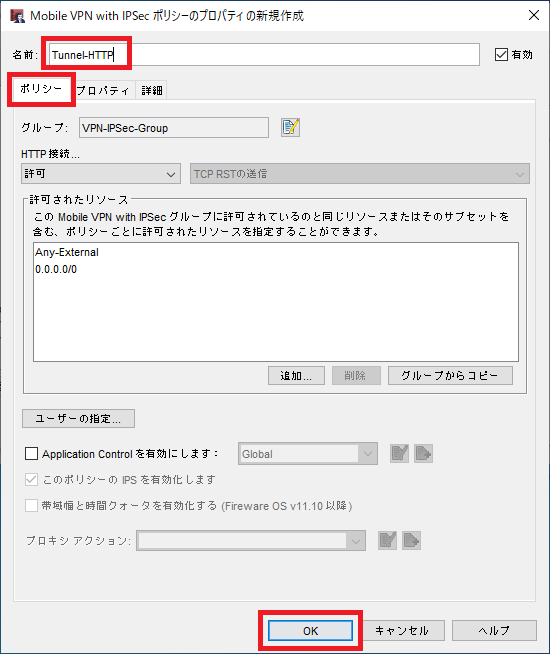

32.「ポリシー」タブを選択します。

「名前」に覚えやすいFirewallルール名を入力し、【OK】をクリックします。

=>登録するFIrewallルールが少ない場合は、デフォルトの名前で問題ありません。

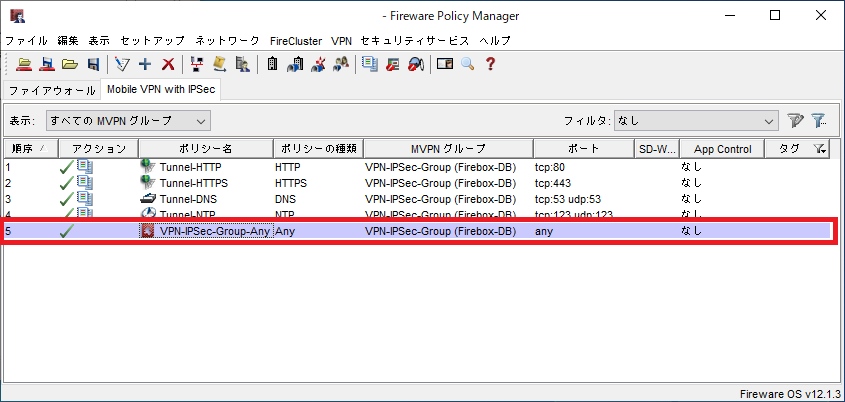

33.登録したFirewallルールが表示していることを確認します。

34.手順26に戻り、残りのプロトコルを登録します。

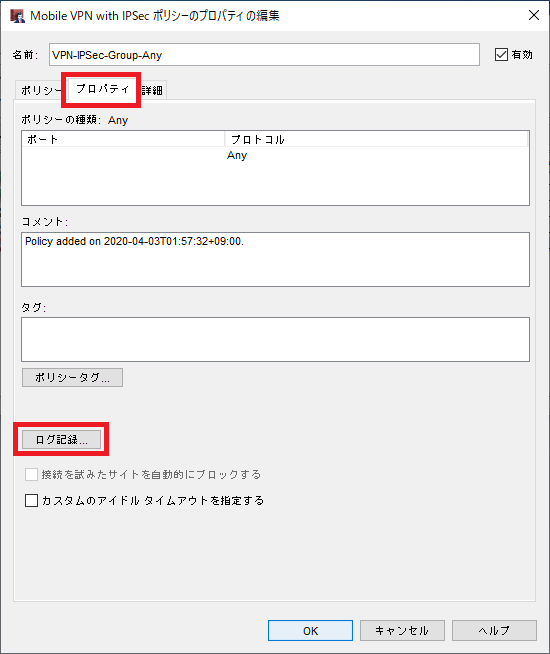

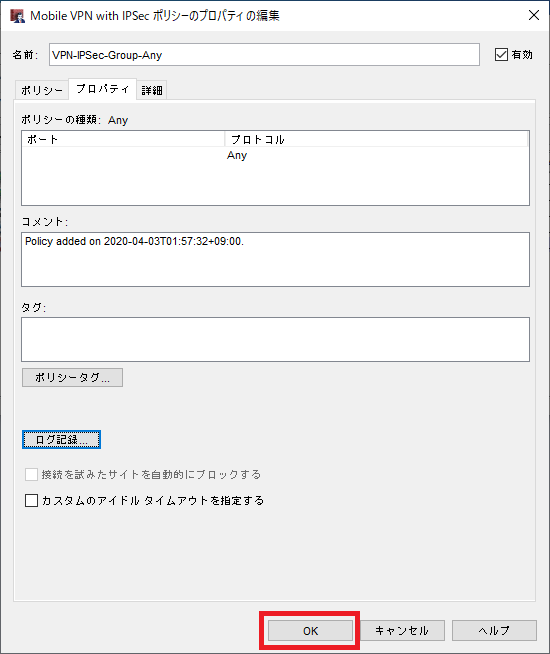

35.「(手順7で入力したグループ名)」をダブルクリックします。

36.「プロパティ」タブを選択し、【ログ記録】をクリックします。

37.「ログメッセージを送信する」をチェックし、【OK】をクリックします。

38.【OK】をクリックします。

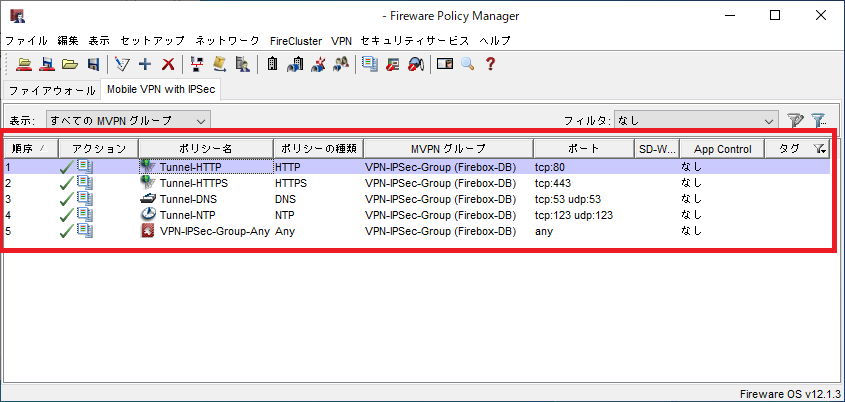

39.すべての登録が終了すると以下の設定になります。

——— お疲れ様でした。これで「VPN IPSec」の設定は終了です。 ———

仕上げは、iPhoneからFireboxにVPN接続するための設定を行います。

「08-中古のWatchGuard Fireboxを使う (iPhoneでIPSec接続編)」